تهديدات تسرب البيانات والنواقل

مخاطر فقدان البيانات التي تواجهها الشركات الحديثة:

التهديدات الداخلية

- الموظفون الخبيثون (34٪ من خروقات البيانات)

- الإهمال والأخطاء البشرية (62٪ من الحوادث)

- إساءة استخدام الحساب المميز

- تقنية المعلومات الظل والتطبيقات غير المصرح بها

- مخاطر BYOD (أحضر جهازك الخاص)

التهديدات الخارجية

- التصيد الاحتيالي الموجه والتصيد بالرمح

- برامج الفدية واستخراج البيانات

- هجمات سلسلة التوريد

- سوء تكوين السحابة

- ثغرات أمان API

تهديدات الجيل القادم

- استخراج البيانات بالذكاء الاصطناعي

- نقل البيانات السري عبر إخفاء المعلومات

- تهديدات الحوسبة الكمومية

- التسرب عبر أجهزة إنترنت الأشياء

- التزييف العميق واحتيال الهوية الاصطناعية

فئات تقنية DLP

DLP الشبكة

- تحليل حركة الشبكة والتصفية

- الفحص الواعي بالبروتوكول

- فك تشفير SSL/TLS

- حماية بوابة البريد الإلكتروني

- مراقبة حركة الويب

DLP نقطة النهاية

- التحكم في الجهاز وحظر USB

- التحكم في التطبيق

- منع التقاط الشاشة

- مراقبة الطباعة

- حماية الحافظة

DLP السحابة

- تكامل CASB (وسيط أمان الوصول السحابي)

- مراقبة تطبيقات SaaS

- اكتشاف تقنية المعلومات الظل

- أمان API

- مسح التخزين السحابي

اكتشاف البيانات والتصنيف

- مسح البيانات الحساسة

- مطابقة التعبير العادي

- تصنيف التعلم الآلي

- التعرف البصري على الأحرف (OCR)

- التحليل السياقي

بنية DLP الحديثة

نهج الأمان متعدد الطبقات:

1. طبقة اكتشاف البيانات

- مصادر البيانات المنظمة (قواعد البيانات)

- البيانات غير المنظمة (المستندات، رسائل البريد الإلكتروني)

- البيانات شبه المنظمة (السجلات، XML، JSON)

- المستودعات السحابية

- مسح نقطة النهاية

2. محرك التصنيف

- التصنيف القائم على المحتوى

- التصنيف القائم على السياق

- التصنيف القائم على المستخدم

- نماذج التعلم الآلي

- المصنفات المخصصة

3. محرك السياسة

- السياسات القائمة على القواعد

- تسجيل المخاطر

- السياسات التكيفية

- إدارة الاستثناءات

- صندوق اختبار السياسة

4. طبقة الإنفاذ

- إجراءات الحظر/السماح/التشفير

- إشعار المستخدم

- سير عمل موافقة المدير

- آليات الحجر الصحي

- إجراءات المعالجة

5. التحليلات والتقارير

- لوحات المعلومات في الوقت الفعلي

- تحليلات الحوادث

- تقارير الامتثال

- تحليل الاتجاه

- خرائط الحرارة للمخاطر

استراتيجيات تصنيف البيانات

تصنيف البيانات لـ DLP الفعال:

مستويات الحساسية

- عام: معلومات متاحة للجمهور

- داخلي: مشاركة داخلية

- سري: وصول محدود

- مقيد: أمان عالي

- سري للغاية: أسرار الشركة الحرجة

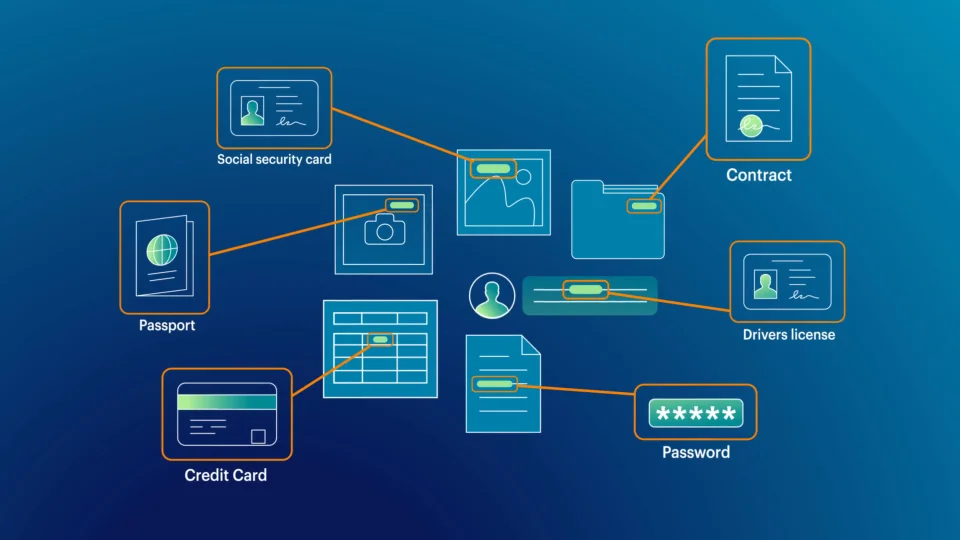

أنواع البيانات

- PII (معلومات التعريف الشخصية)

- PHI (المعلومات الصحية المحمية)

- PCI (معلومات بطاقة الدفع)

- الملكية الفكرية

- الأسرار التجارية

- السجلات المالية

تقنيات التصنيف الآلي

- مطابقة الأنماط (regex)

- قواميس الكلمات المفتاحية

- البصمات

- التحليل الإحصائي

- خوارزميات AI/ML

تطوير سياسة DLP

إنشاء سياسات فعالة:

دورة حياة السياسة

- الاكتشاف: جرد البيانات وتحليل المخاطر

- التصميم: تصميم السياسة والنمذجة

- الاختبار: التنفيذ التجريبي والضبط الدقيق

- النشر: الانتقال إلى بيئة الإنتاج

- المراقبة: المراقبة المستمرة والتحسين

سياسات DLP الشائعة

- امتثال GDPR/KVKK

- متطلبات PCI-DSS

- لوائح HIPAA

- حماية الملكية الفكرية

- حماية بيانات العملاء

- أمان الكود المصدري

أفضل ممارسات ضبط السياسة

- البدء في وضع المراقبة

- الإنفاذ التدريجي

- تقليل الإيجابيات الخاطئة

- دمج ملاحظات المستخدم

- مراجعة السياسة المنتظمة

DLP السحابة و SaaS

DLP لبيئات السحابة الحديثة:

حلول DLP السحابية الأصلية

- Microsoft Purview DLP

- Google Cloud DLP API

- AWS Macie

- Symantec CloudSOC

- Forcepoint ONE

حماية تطبيقات SaaS

- Microsoft 365 DLP

- Google Workspace DLP

- Slack Enterprise DLP

- Salesforce Shield

- Box Shield

تكامل CASB

- الفحص المباشر والقائم على API

- اكتشاف تقنية المعلومات الظل

- مراقبة التطبيقات المعتمدة

- التحكم في إقامة البيانات

- بوابة التشفير

الذكاء الاصطناعي والتعلم الآلي في DLP

حماية البيانات المدعومة بالذكاء الاصطناعي:

كشف الشذوذ

- تحليلات سلوك المستخدم

- أنماط حركة البيانات غير العادية

- تحليل مجموعة الأقران

- الشذوذات الزمنية

- الشذوذات الجغرافية

معالجة اللغة الطبيعية

- فهم السياق

- تحليل المشاعر

- كشف النية

- ترجمة اللغة

- تلخيص المستند

التحليلات التنبؤية

- نماذج تسجيل المخاطر

- التنبؤ بالتهديد الداخلي

- احتمالية استخراج البيانات

- التنبؤ بانتهاك الامتثال

- تقييم تأثير الحادث

تكامل الثقة الصفرية و DLP

DLP في إطار الثقة الصفرية:

DLP المتمحور حول الهوية

- تحديد مخاطر المستخدم

- المصادقة التكيفية

- إدارة الوصول المميز

- الوصول في الوقت المناسب

- التحقق المستمر

التجزئة الدقيقة

- التجزئة المتمحورة حول البيانات

- تجزئة التطبيق

- تجزئة الشبكة

- عزل عبء العمل

- فحص حركة المرور من الشرق إلى الغرب

الأمان المتمحور حول البيانات

- إدارة حقوق المعلومات

- إخفاء البيانات الديناميكي

- الترميز

- التشفير الذي يحافظ على التنسيق

- التشفير المتجانس

الاستجابة للحوادث والمعالجة

الاستجابة لحوادث DLP:

كشف الحوادث

- التنبيه في الوقت الفعلي

- تصنيف الشدة

- الفرز الآلي

- إثراء السياق

- ارتباط معلومات التهديد

عملية التحقيق

- جمع البيانات الجنائية

- إعادة بناء نشاط المستخدم

- تتبع نسب البيانات

- تقييم التأثير

- تحليل السبب الجذري

إجراءات المعالجة

- الاحتواء الفوري

- استعادة البيانات

- تدريب المستخدم

- تحديثات السياسة

- تحسينات التحكم الأمني

متطلبات الامتثال والتنظيم

لوائح حماية البيانات العالمية:

اللوائح الرئيسية

- GDPR (اللائحة العامة لحماية البيانات)

- CCPA (قانون خصوصية المستهلك في كاليفورنيا)

- KVKK (قانون حماية البيانات الشخصية)

- HIPAA (قانون قابلية نقل التأمين الصحي)

- PCI-DSS (معيار صناعة بطاقات الدفع)

- SOX (قانون ساربينز أوكسلي)

أتمتة الامتثال

- مسح الامتثال الآلي

- تعيين السياسة

- توليد مسار التدقيق

- لوحات معلومات الامتثال

- التقارير التنظيمية

مقاييس DLP ومؤشرات الأداء الرئيسية

مقاييس النجاح:

المقاييس التشغيلية

- عدد الحوادث المكتشفة

- معدل الإيجابية الخاطئة

- متوسط الوقت للكشف (MTTD)

- متوسط الوقت للاستجابة (MTTR)

- تغطية تصنيف البيانات

مقاييس الأعمال

- معدل منع خرق البيانات

- تحسين درجة الامتثال

- التكلفة لكل حادث

- حساب عائد الاستثمار

- نسبة تقليل المخاطر

خارطة طريق التنفيذ

خطة نشر DLP لمدة 12 شهرًا:

المرحلة 1: التقييم (الشهران 1-2)

- اكتشاف البيانات والجرد

- تقييم المخاطر

- تحليل الحالة الحالية

- تحليل الفجوة

- تطوير حالة الأعمال

المرحلة 2: التخطيط (الشهران 3-4)

- اختيار الحل

- تصميم الهندسة المعمارية

- تطوير السياسة

- تخطيط التكامل

- تحديد نطاق التجريب

المرحلة 3: التجريب (الأشهر 5-7)

- النشر المحدود

- اختبار السياسة

- تدريب المستخدم

- جمع الملاحظات

- الضبط الدقيق

المرحلة 4: الطرح (الأشهر 8-10)

- النشر المرحلي

- وضع المراقبة

- الإنفاذ التدريجي

- إعداد الاستجابة للحوادث

- التوثيق

المرحلة 5: التحسين (الشهران 11-12)

- ضبط الأداء

- تحسين السياسة

- تحسين العملية

- تنفيذ الأتمتة

- التحسين المستمر

الاتجاهات المستقبلية

تطور DLP 2025-2030:

التقنيات الناشئة

- التشفير المقاوم للكم

- مسارات التدقيق القائمة على البلوك تشين

- حلول DLP الحافة

- الآثار الأمنية لـ 5G

- حماية البيانات اللامركزية

القدرات المتقدمة

- أنظمة DLP المستقلة

- السياسات ذاتية الشفاء

- حماية البيانات التنبؤية

- التشفير الواعي بالسياق

- التحليلات التي تحافظ على الخصوصية

الخلاصة

في عام 2025، منع فقدان البيانات ليس مجرد أداة أمنية بل مكون حاسم لإدارة مخاطر المؤسسة. تخلق استراتيجيات DLP الحديثة نظامًا بيئيًا شاملاً لحماية البيانات من خلال مزج التقنية والعمليات والعوامل البشرية. مع كشف التهديدات المدعوم بالذكاء الاصطناعي والحلول السحابية الأصلية وتكامل الثقة الصفرية، يصبح DLP لا غنى عنه لحماية بيانات المؤسسة في بيئة التهديدات المتطورة. يتطلب تنفيذ DLP الناجح التكيف المستمر وتدريب المستخدمين والسياسات المتوافقة مع أهداف العمل.