Anomali Tespit Temelleri

Anormal Nedir?

Anomali, normal davranış paternlerinden sapma gösteren her türlü davranış:

Nokta Anomalileri: Tek bir veri noktasının anormalliği

Bağlamsal Anomaliler: Bağlamsal olarak anormal davranışlar

Toplu Anomaliler: Veri noktasının toplu anormalliği

Zamansal Anomaliler: Zaman bazlı sapmalar

Mekansal Anomaliler: Lokasyon bazlı anormallikler

Tespit Yaklaşımları

İstatistiksel Yöntemler

Gauss dağılım modelleri

Kutu grafiği analizi

Grubbs testi

ARIMA modelleri

Üstel düzeltme

Makine Öğrenmesi Tabanlı

Denetimli öğrenme (sınıflandırma)

Denetimsiz öğrenme (kümeleme)

Yarı denetimli öğrenme

Pekiştirmeli öğrenme

Derin öğrenme yaklaşımları

Alana Özgü Yöntemler

Ağ trafiği analizi

Sistem çağrısı izleme

Uygulama davranış analizi

Kullanıcı etkinliği takibi

Veritabanı sorgu analizi

UEBA (Kullanıcı ve Varlık Davranış Analitiği)

Modern davranış analizi platformları:

Temel Bileşenler

Veri Toplama Katmanı

Günlük toplama

Olay ilişkilendirme

Gerçek zamanlı akış

Geçmiş veri depolama

Çok kaynaklı entegrasyon

Analiz Motoru

Temel oluşturma

Örüntü tanıma

Sapma tespiti

Risk puanlaması

Öngörücü modelleme

Tepki Katmanı

Uyarı oluşturma

Otomatik yanıt

Olay önceliklendirme

İş akışı düzenleme

Düzeltme eylemleri

Temel Kullanım Örnekleri

İçeriden Tehdit Algılama

Olağandışı veri erişim örüntüleri

Ayrıcalık yükseltme girişimleri

Veri sızdırma davranışları

Hesap ihlali göstergeleri

Politika ihlalleri

Hesap ihlali

İmkansız seyahat tespiti

Olağandışı oturum açma süreleri

Anormal kaynak erişimi

Yanal hareket örüntüleri

Kimlik bilgisi doldurma girişimleri

Gelişmiş Kalıcı Tehditler

Uzun vadeli örüntü analizi

Yavaş ve düşük saldırılar

Komuta ve kontrol tespiti

Veri hazırlama Tanımlama

Kalıcılık Mekanizması Tespiti

Anormallik Tespiti için Makine Öğrenmesi Algoritmaları

Gözetimsiz Öğrenme Algoritmaları

İzolasyon Ormanı

Ağaç Tabanlı Anormallik Tespiti

Yüksek Boyutlu Veriler İçin Verimli

Düşük Hesaplama Karmaşıklığı

Etiketli Verilere Gerek Yok

Ölçeklenebilir Uygulama

Tek Sınıflı SVM

Destek Vektör Makinesi Varyantı

Sınır Tabanlı Tespit

Karmaşık Desenler İçin Etkili

Çekirdek Hilesi Kullanımı

Yüksek Doğruluk Oranları

Oto Kodlayıcılar

Sinir Ağı Tabanlı

Yeniden Yapılandırma Hata Analizi

Derin Öğrenme Yaklaşımı

Özellik Çıkarma Yeteneği

Karmaşık Desen Öğrenmesi

DBSCAN (Yoğunluk Tabanlı Kümeleme)

Yoğunluk Tabanlı Yaklaşım

Gürültü Noktası Tespiti

Keyfi Şekil Kümeleri

Parametre Hassasiyeti

Ölçeklenebilirlik Zorlukları

Yerel Aykırı Değer Faktörü (LOF)

Yerel Yoğunluk Karşılaştırması

Bağlamsal Anormallik Tespiti

K-En Yakın Komşu Tabanlı

Yorumlanabilir Sonuçlar

Hesaplamalı yoğunluk

Ağ Anomalisi Tespiti

Ağ trafiğinde anormal davranış tespiti:

Trafik Analiz Teknikleri

Akış Tabanlı Analiz

NetFlow/IPFIX verileri

Trafik hacmi anomalileri

Bağlantı deseni analizi

Protokol dağılımı

Port tarama tespiti

Derin Paket İncelemesi

Yük analizi

Protokol anomali tespiti

İmza eşleştirme

Davranışsal analiz

Şifrelenmiş trafik analizi

Grafik Tabanlı Analiz

Ağ topolojisi modellemesi

Topluluk tespiti

Merkezilik analizi

Yol analizi

Zamansal grafik madenciliği

Yaygın Ağ Anomalileri

DDoS saldırı desenleri

Veri sızdırma girişimleri

Yanal hareket göstergeleri

C&C iletişimi

Sıfır gün istismarları

DNS tünellemesi

Kripto madenciliği faaliyetleri

Uygulama ve API Anomalisi Tespiti

Modern uygulama ortamlarında anomali tespiti:

API Güvenliği

İstek oranı anomalileri

Parametre kurcalama

Enjeksiyon girişimleri

Kimlik doğrulama atlamaları

İşletme Mantık İhlalleri

Web Uygulama Koruması

SQL Enjeksiyon Kalıpları

XSS Saldırı Tespiti

CSRF Girişimleri

Yol Geçişi

Oturum Ele Geçirme

Mikro Servis İzleme

Servis Ağı Analizi

Servisler Arası İletişim

Gecikme Anomalileri

Hata Oranlarındaki Ani Artışlar

Kaynak Tüketimi

Bulut ve Konteyner Anomali Tespiti

Bulut Tabanlı Ortamlar için Özel Yaklaşımlar:

Bulut İş Yükü Koruması

Kaynak Kullanım Anomalileri

Yapılandırma Kayması

Yetkisiz Erişim

Veri Taşıma Kalıpları

Maliyet Anomalileri

Konteyner Güvenliği

Çalışma Zamanı Davranış Analizi

Görüntü Güvenlik Açığı Taraması

Ağ Politikası İhlalleri

Kaynak Sınırı İhlalleri

Orkestrasyon Anomalileri

Sunucusuz İzleme

Fonksiyon Yürütme Kalıpları

Soğuk Başlatma Anomalileri

Zaman Aşımı Kalıpları

Bellek Kullanımlarındaki Ani Artışlar

Eşzamanlı Yürütme Sınırları

Zaman Serisi Anomali Tespiti

Zaman Serisi Veride Anomali Analizi:

Teknikler

İstatistiksel Yöntemler

Hareketli Ortalamalar

Üstel Düzeltme

Mevsimsel Ayrıştırma

Değişim Noktası Tespiti

Trend Analizi

Makine Öğrenmesi Yöntemleri

LSTM Ağları

Prophet Algoritması

Rastgele Ormanlar

Eğim Artırma

Topluluk Yöntemleri

Uygulamalar

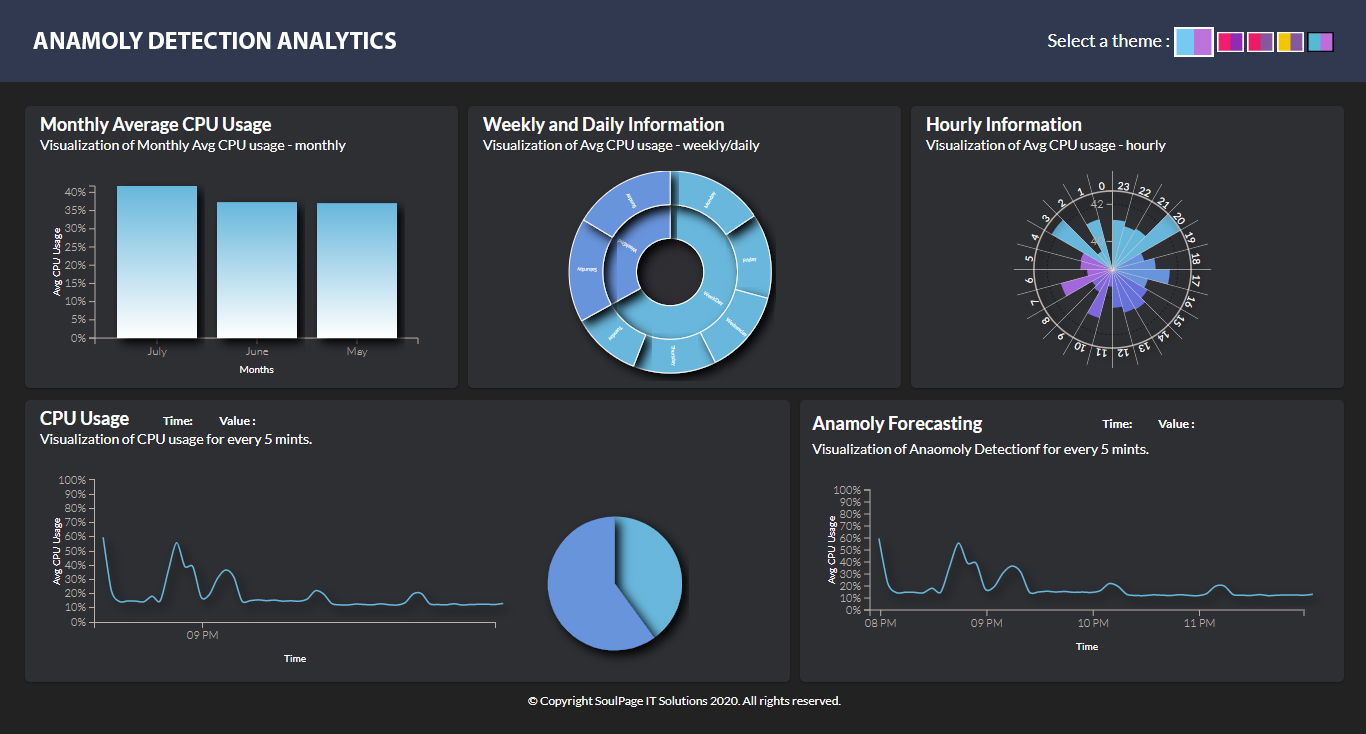

Performans İzleme

Kapasite Planlama

Dolandırıcılık Tespiti

Öngörücü Bakım

İş Ölçümü Takibi

Gerçek Zamanlı ve Toplu İşleme

Anormal Tespit Yaklaşımları:

Gerçek Zamanlı Tespit

Akış İşleme Motorları (Kafka, Flink)

Düşük Gecikme Gereksinimleri

Kayan Pencere Analizi

Anında Uyarı

Sınırlı Tarihsel Bağlam

Toplu İşleme

Geçmiş Analizi

Karmaşık Alg

Sonuç

2025'te anomali tespiti, reaktif güvenlikten proaktif tehdide geçişin temel taşı. AI ve makine öğrenmesi teknolojilerinin entegrasyonu, daha önce tespit edilemeyen tehditlerin görünür hale gelmesini sağlıyor. UEBA, network analytics ve cloud-native monitoring çözümleri ile organizasyonlar, gelişen tehdit ortamında bir adım önde kalabiliyor. Başarılı anomali tespit stratejisi, doğru teknoloji seçimi, sürekli optimizasyon ve insan-makine işbirliğinin optimal dengesini gerektiriyor.